目次

ゼロトラストのキホンの“キ”

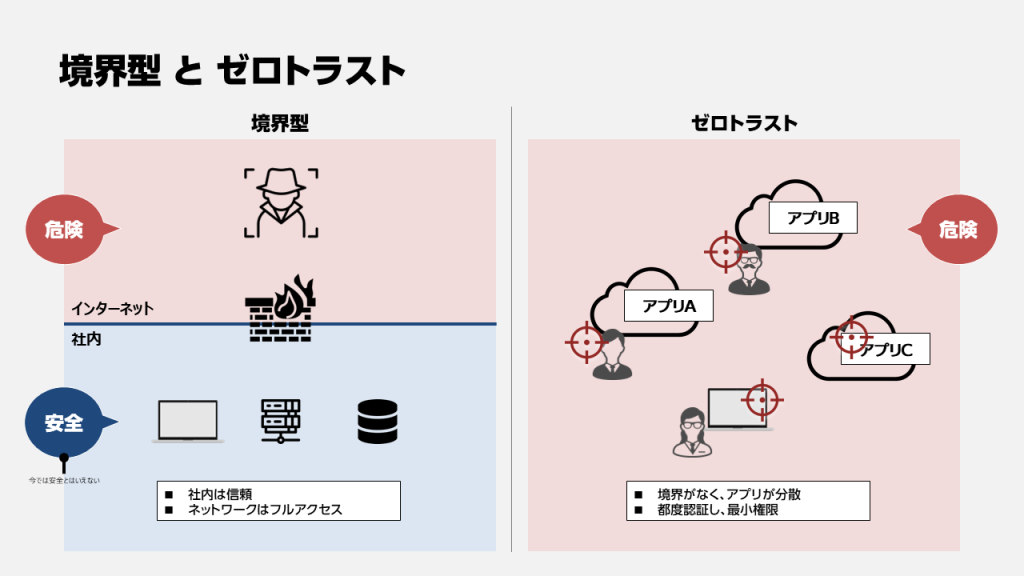

境界型とゼロトラスト

これまでのセキュリティモデルは「境界型」と呼ばれてきました。境界型モデルでは、社内とインターネットの間に壁(ファイアウォール)を設置し、社内は安全、インターネットは危険としました。高い壁を築くことで外部からの侵入を防ぐという点では優れた手法でしたが、一度でも社内に侵入されてしまうと、攻撃者が自由に活動できてしまうという弱点がありました。

一方、ゼロトラストでは「信頼せず、常に確認する」という基本原則を取り入れることで、境界型モデルの問題を補います。「社内は安全」という考え方を捨て、すべてがインターネット同様に危険なものとして扱い、アプリケーション、PC、人が分散している環境で、それらの所在に関わらず「常に確認する」ことでセキュリティを確保します。

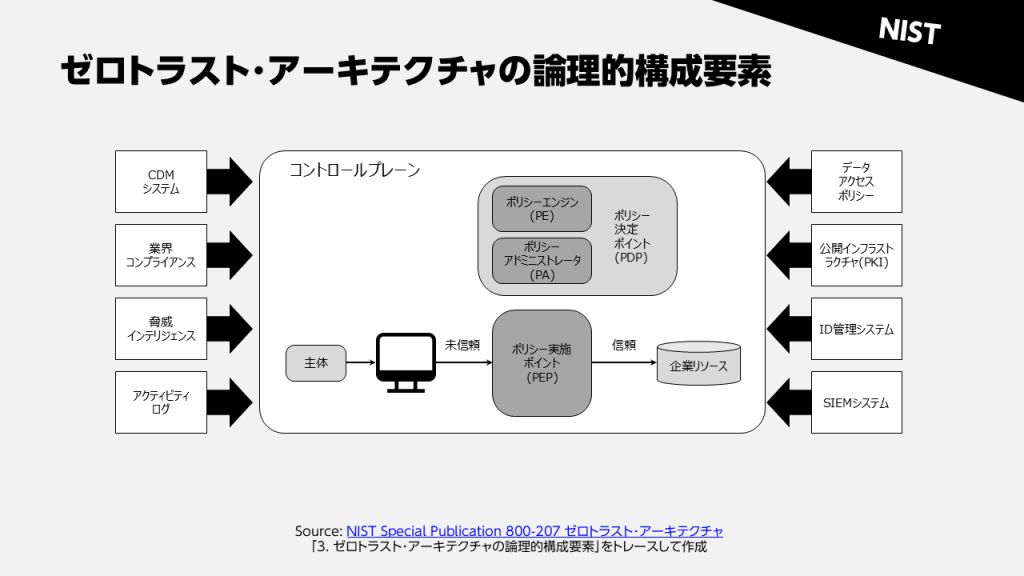

ゼロトラストといえば「NIST SP 800-207 ゼロトラストアーキテクチャ」

ゼロトラストを語る上で欠かせないのが「NIST SP 800-207 ゼロトラストアーキテクチャ」です。SP 800-207は、NIST(米国国立標準技術研究所)が発行したゼロトラストの概念や実装に関する包括的なガイダンスを提供する文書です。

「3. ゼロトラスト・アーキテクチャの論理的構成要素」をトレースして作成

「ザ・専門用語」でわかりづらいですね。

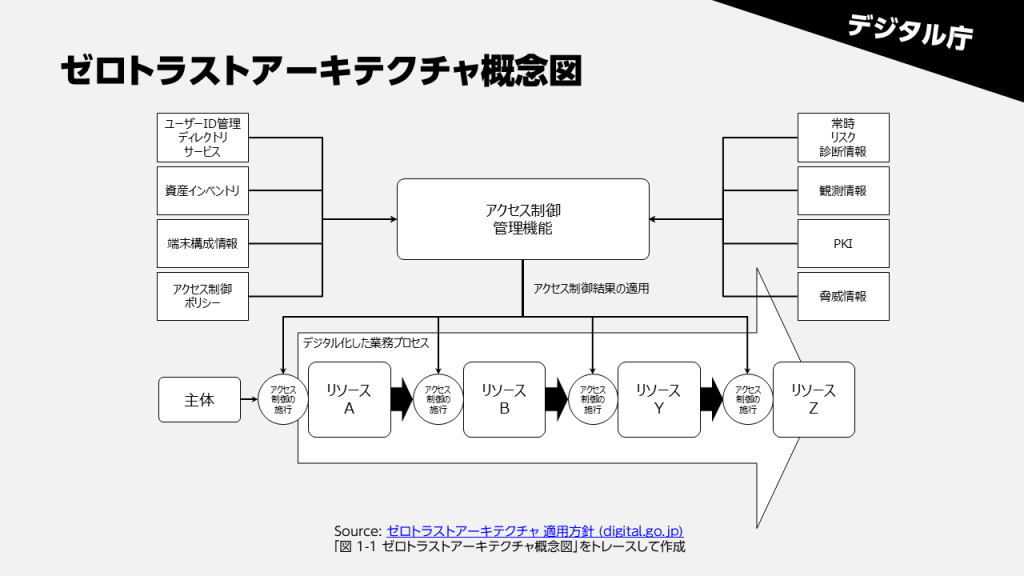

デジタル庁「ゼロトラストアーキテクチャ適用方針」

日本人が作ったものならわかりやすいかもしれません。デジタル庁が作った「ゼロトラストアーキテクチャ適用方針」のゼロトラストアーキテクチャ概念図も見てみましょう。

「図 1-1 ゼロトラストアーキテクチャ概念図」をトレースして作成

NIST SP800-207と比べて、より噛み砕かれた図となっており、すこしわかったような気がします。

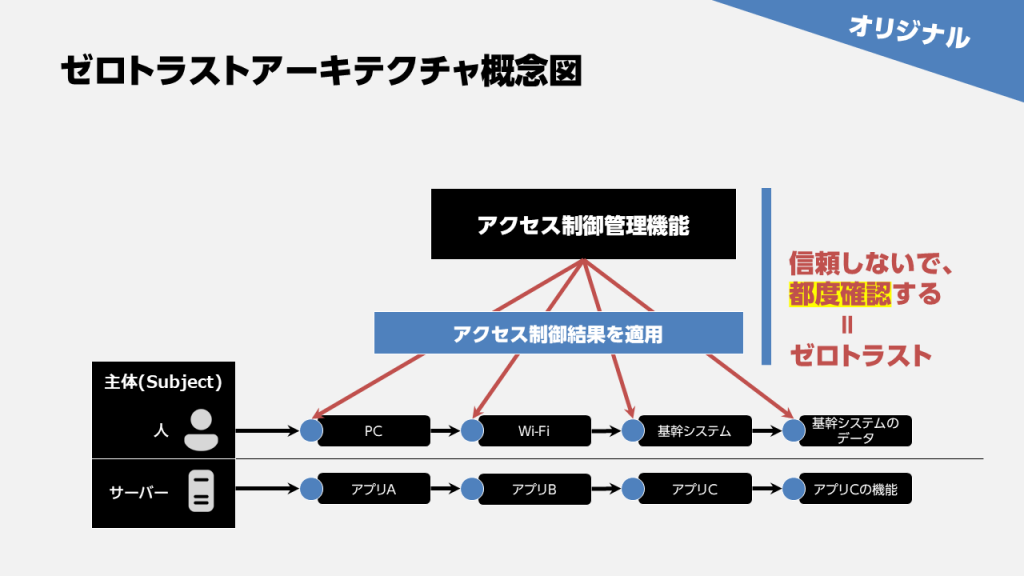

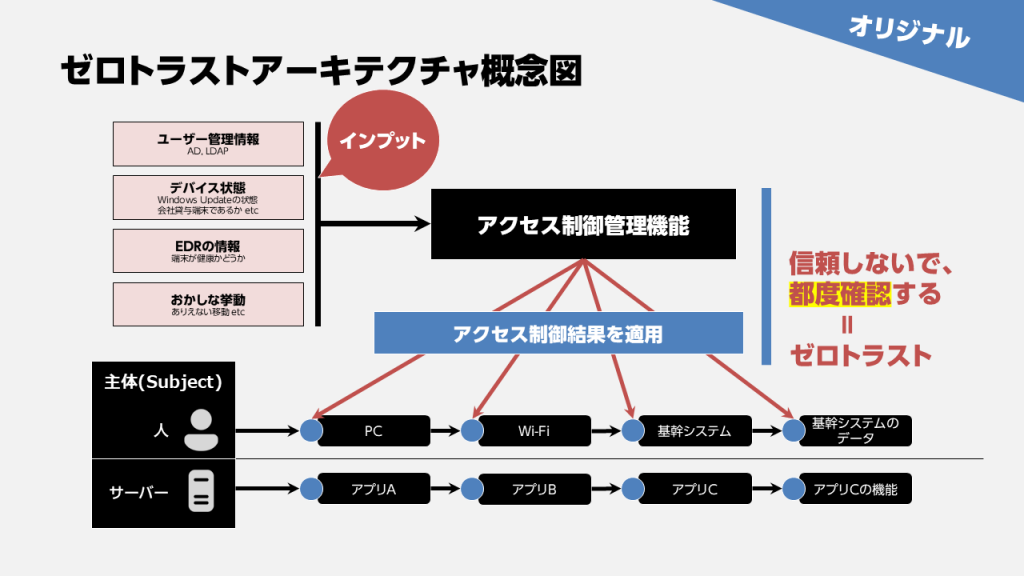

オリジナルの「ゼロトラストアーキテクチャ概念図」

これでも、やっぱり難しいので、自分で図を描いてみました。

PC、ネットワーク、アプリケーションにアクセスするときには、常に都度確認する、これがゼロトラスト、とわかっていただけるかと思います。

また、アクセス制御管理機能は、多くの情報をインプットとして判断するという点も重要です。これにより、より精緻なセキュリティ制御が可能になります。

なぜ多くの情報をインプットして判断する必要があるのでしょうか。このあたりは、今後書いていく予定である、デジタルアイデンティティや、デバイスの健全性の記事でお話させていただきます。

ゼロトラストで必要な製品カテゴリ

厳密な分類とは言えませんが、わかりやすく抽出すると、ゼロトラストの実現には下記のような製品カテゴリが必要です。

| 略称 | 日本語 | 目的 |

|---|---|---|

| IAM | アイデンティ&アクセス管理 | ユーザーの本人確認をし、アプリやサーバーなどのリソースへの認可をし、アクセス制御を行う。 |

| IAP | アイデンティ認識型プロキシ | 社内リソースにセキュアにアクセス。 ZTNAとも呼ばれる。 |

| EDR | エンドポイント・ディテクション&レスポンス | 端末内の不審な挙動を検知し、端末を保護する。 |

| MDM/MAM | モバイルデバイス管理/モバイルアプリケーション管理 | 端末やアプリの管理を一元的に行う。 |

| SWG | セキュアWebゲートウェイ | インターネット接続を制御する。 カテゴリフィルタやフィッシングサイトへのアクセス抑制なども。 |

| CASB | クラウド・アクセス・セキュリティ・ブローカー | SaaSの利用状況の把握し、制御する。 |

| SIEM | セキュリティ情報イベント管理 | ログを集約し、分析する。 |

貴社での導入状況はいかがでしょうか。

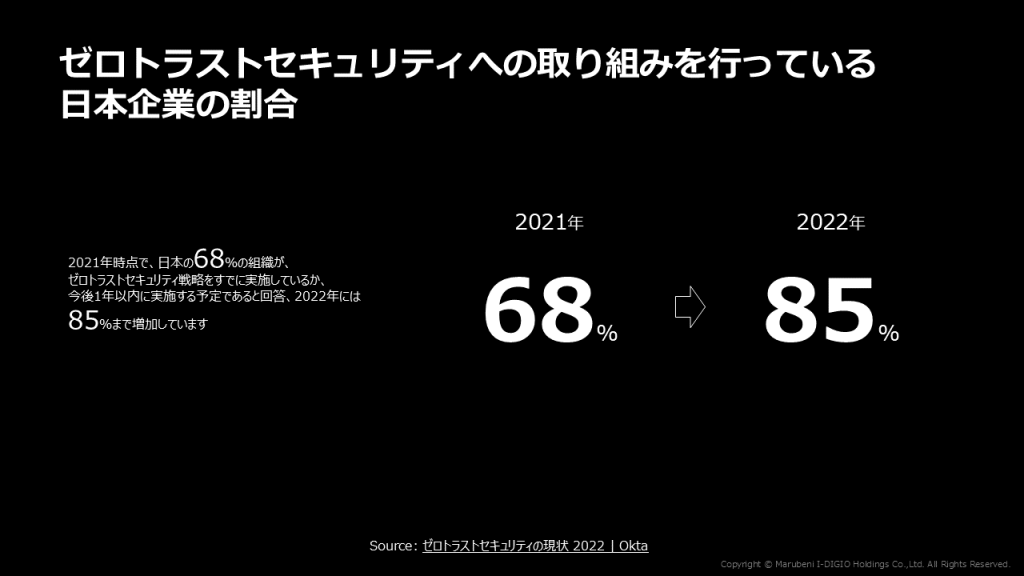

世間でゼロトラストは進んでいるの?

さて、「都度確認」しないといけないゼロトラスト、優れたセキュリティモデルであることは理解できても、いざ導入しようと思うと結構大変に見えます。世の中に度の程度普及しているのでしょうか。アイデンティティアクセス管理のリーダーであるOkta社のレポートを見てみましょう。

2022年時点でも85%の企業がゼロトラストへの取り組みを行っています。要するに「ゼロトラストは当たり前」という状況が現実のものとなっている結果です。また、ゼロトラストへの移行は今や企業のセキュリティ戦略において避けては通れない道筋である一方で、ゼロトラストの実装は一筋縄ではいかず、時間がかかるのが現状です。どのような進め方をすれば良いのでしょうか。

ゼロトラストの進め方

IPA「ゼロトラスト移⾏のすゝめ (ipa.go.jp)」では、以下のようなステップが提案されています。

- ID統制(IDaaS)

- デバイス統制(MDM)

- エンドポイント強化(EDR)

- オンプレ環境へのリモートアクセス(IAP)

- WEBセキュリティ・シャドーIT対策(CASB/SWG)

- 機密情報アクセス管理・操作制限(DLP/IRM)

- ログ収集基盤(SIEM)

- ※5と6は並行して実施する。

誰が、どの端末から行った操作なのかが明確でないと、インシデントのハンドリングは困難であることから、ID、デバイスから着手すべきということと理解できます。

しかし、新型コロナウィルスで進んだリモートワークにより、リモートアクセスから着手された企業も多くあります。現状をすべて捨てることができたら楽ですが、そんなことはできません。現状を把握し、リスク、制約を考慮しながら、適切なステップを各社で考える必要があります。ゼロトラストへの移行は、技術的な変更だけでなく、組織全体のセキュリティ文化の変革を伴う長期的なプロセスであることを認識することが重要です。

買って済んだらラク、そんなわけにはいかないのがセキュリティ

セキュリティ製品を買ってインストールしたら終わり、そんな話は過去の話です。現代のセキュリティには継続的な運用と管理が必要不可欠です。

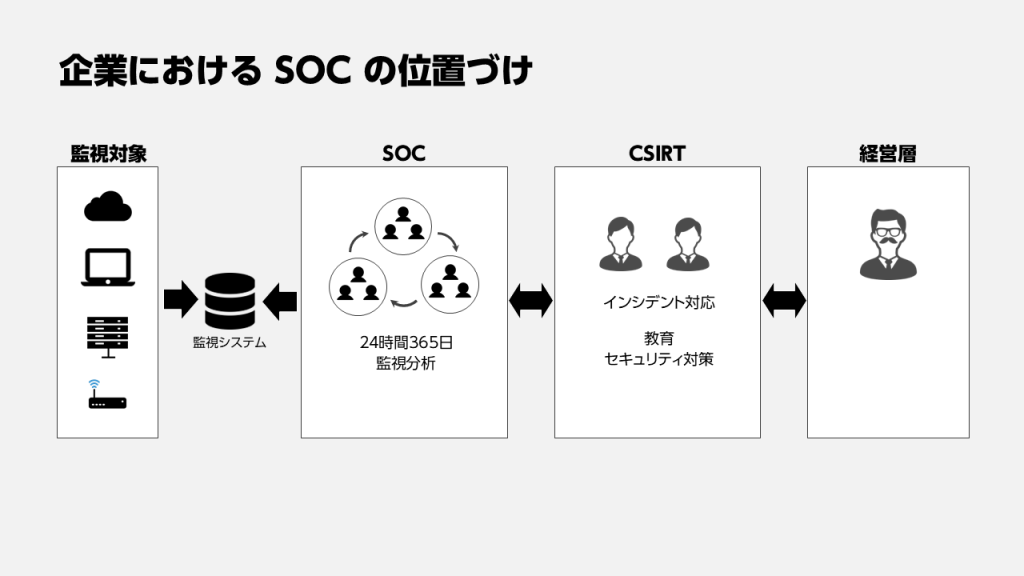

セキュリティの運用でよくある組織形態としては、「SOC」と「CSIRT」があります。SOC は、24時間365日のセキュリティ監視、インシデント検知・対応を、CSIRTは、セキュリティインシデントへの対応、被害拡大防止、復旧支援を行うことが多いです。

超大企業ならまだしも、セキュリティ人材の確保はもちろん、日々進化する技術への対応、体制維持のためのコストなど、それぞれを社内に持つことは難しい部分もあります。丸紅グループとしてはSOCもCSIRTも組織としてありますが、運営は非常に大変です。

運用が大変という課題に対し、弊社では、コストを最適化した運用サービスを準備中です。

さいごに

今回は、すでに「当たり前」になっているゼロトラストを、改めて考えてみました。ITやセキュリティの会社から、「これを入れればバッチリです」と言われることも多いかもしれません。しかし、業務やビジネス上、回避しないといけない運用も多々あり、「バッチリ」ということはありません。

弊社では、丸紅グループを代表とし、多くのセキュリティ課題を解決してきました。実績を活かし、多くの課題解決をしていきます。その前に、多くの方とお話したく、製品紹介でない、ディスカッションをさせていただきたいと思っています。お気軽にご相談ください。

本記事に関連するソリューション