目次

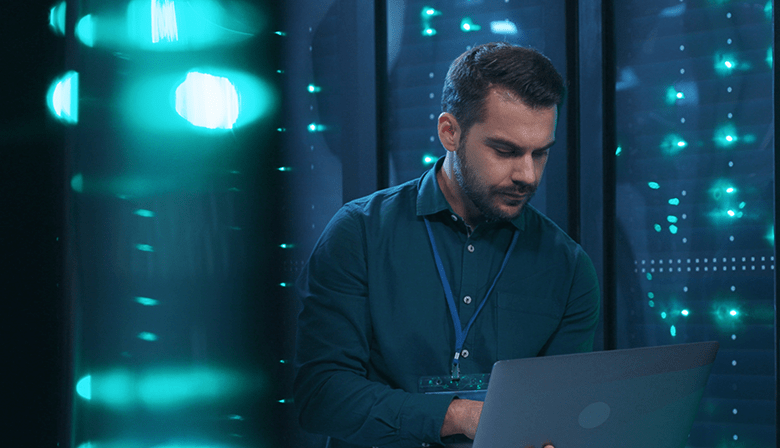

リモートアクセスの“普通”といえば?

リモートアクセスというとかっこいいですが、社外から社内にアクセスさせる場合、一般的な方法は何でしょうか?タイトルにも含まれている「VPN」です。

機器を買ってくればすぐに構成できる。はやい、やすい。いうことありません。VPNのメリットをまとめると、下記のとおりです。

- 端末が “丸っと” 接続されるので、社内と完全に同じ。

- 接続させる “だけ” なので、設定もラク。

- 端末で IPSec で接続させればいいだけ。

(エージェントは基本的に不要、Windows/macOSのIPSec機能でOK)

VPNが狙われるのはなぜ?

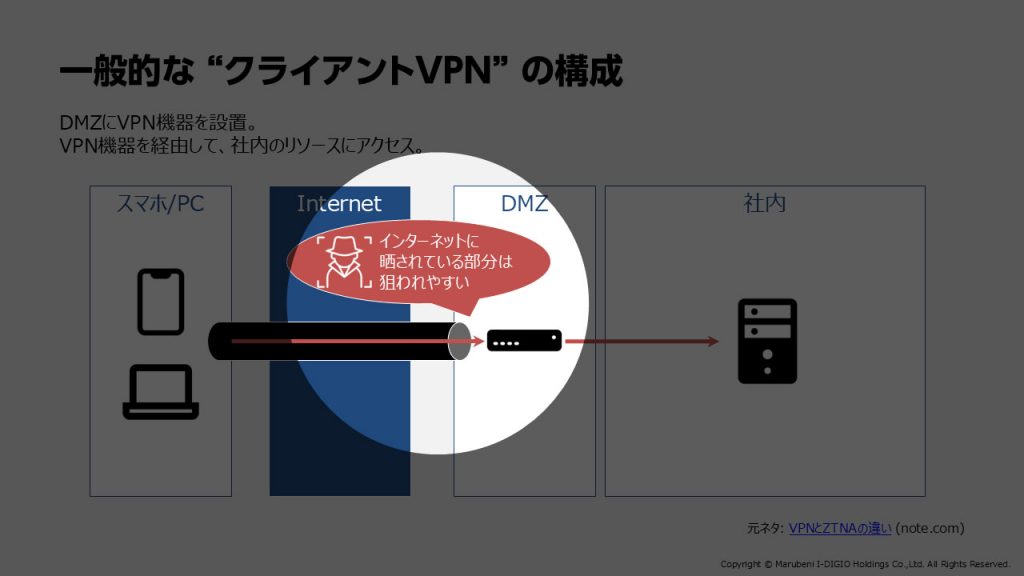

このVPN、なぜ狙われやすいのでしょうか。

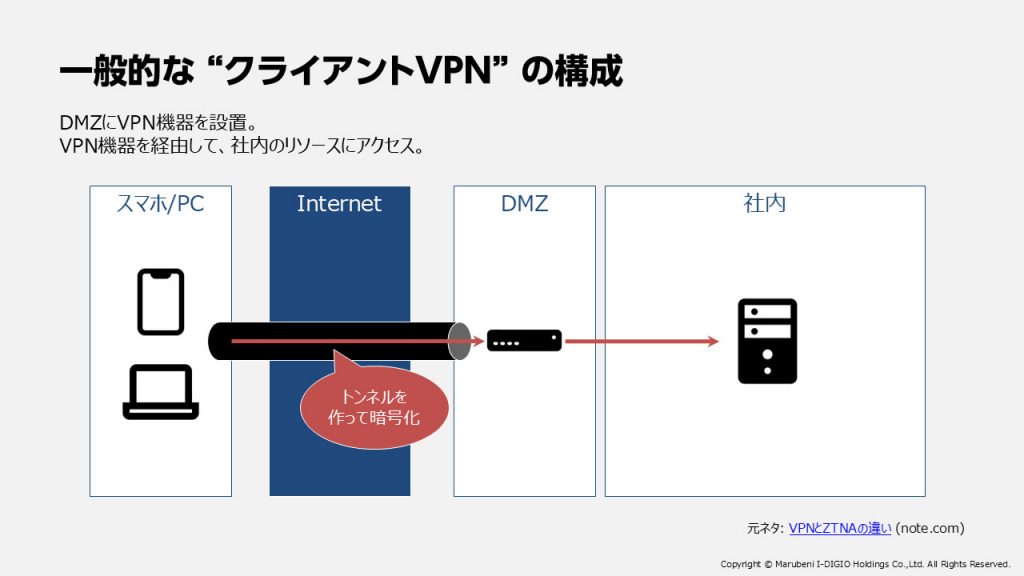

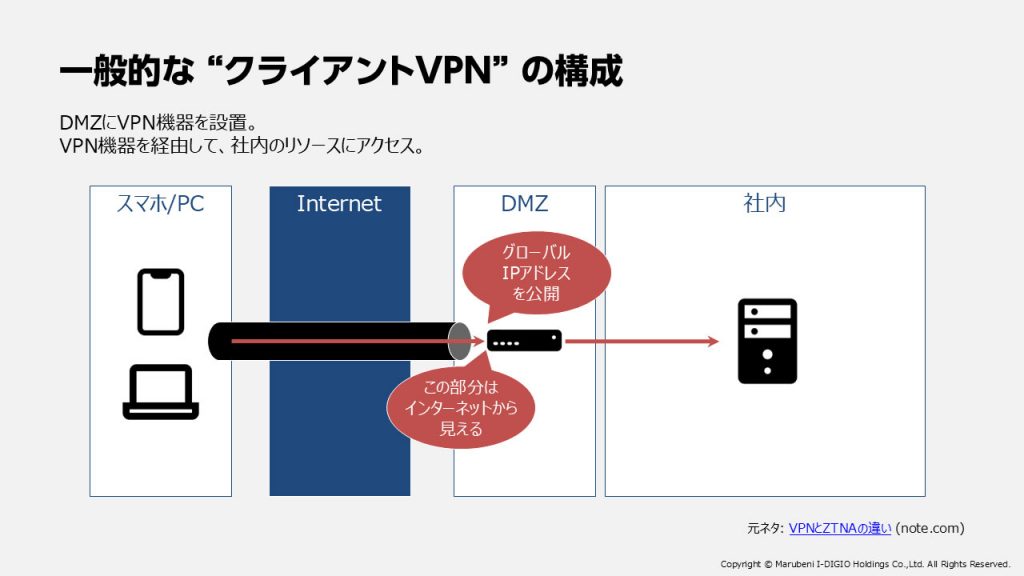

PCやスマホは、グローバルIPアドレスに対してアクセスします。つまり、グローバルIPアドレスを公開する必要があります。あたりまえですが、このグローバルIPアドレスの部分は、インターネットから見える、誰からでも見える状態になります。

インターネットから見える部分は、攻撃者から狙われやすいということになります。

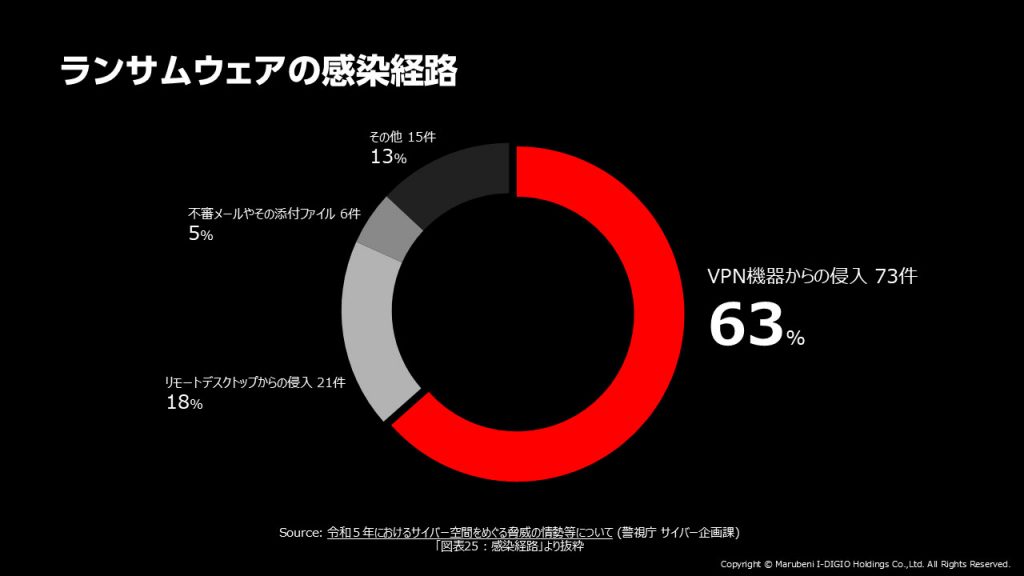

結果として、定期的に警視庁が公開しているレポートによると、VPN機器からの侵入が63%と、ダントツ1位となっています。

「図表25:感染経路」より抜粋

怖いです。まじめなIT管理者は夜も眠れないのではないでしょうか。

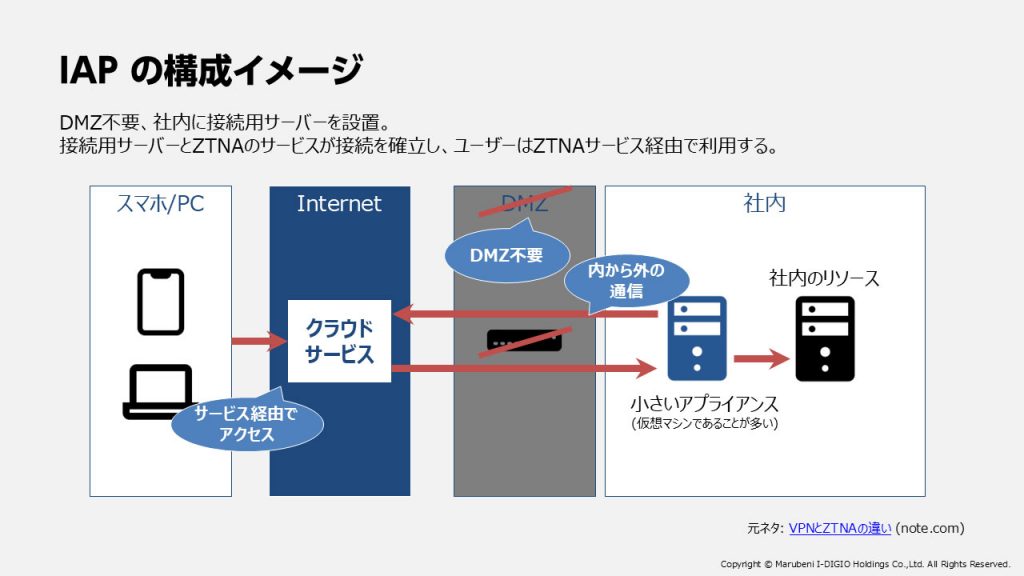

アイデンティティ認識型プロキシ (IAP)

新型コロナウィルスのパンデミックの影響で、盛り上がった感もあるのですが、アイデンティティ認識型プロキシ (IAP) という製品カテゴリをご存知でしょうか。ZTNAと呼ばれることもあります。

IAPを利用すると、DMZ不要、社内に接続用サーバーを設置することで、リモートアクセスすることができます。

IAPのメリットをまとめると、下記のとおりです。

- 自分で管理すべき箇所で、重大なアップデート作業が不要

- 攻撃対策は、サービス側に任せられる

- インターネットトラフィックが社内を通らないので、輻輳が起こりづらい

IT管理者も夜眠れるようになるのではないでしょうか。

アイデンティティ認識型プロキシ (IAP) の製品例

IAPの製品例としては、Netskope Private Access、iboss Private Access、Absolute ZTNAなどが挙げられます。弊社では、グループとしてIAP製品をひととおり取り扱っていますので、ぜひご相談ください。

VPNをなくせない場合は?

IAPは万能ではありません。VPNをなくせない場合もあります。例えば、クラサバが多く、パフォーマンスがでない、IAPの内部サーバーで変換処理の結果、不具合がでる、といったことです。

この場合には、適切な設定、スピーディーなパッチ適用、定期的な脆弱性診断といったベーシックな対応が必要となります。定期的な診断の一つには、ランサムウェア態勢を評価するといったサービスを受けるのもひとつでしょう。

そのほか、自社内の機器ではなく、サービス型のVPNに切り替えるといった方法もあります。

ただ、やはりVPNを運用する心労は大きいものです。ぜひ心労を軽減するためにも、全体を見直しつつ、IAPにシフトしてください。

さいごに

今回はVPNにフォーカスし、VPNの運用を考えるわけではなく、なくしてしまおう、という極端な話をさせていただきました。

警視庁のレポートですと、ランサムウェア感染経路のダントツ1位はVPNですが、第2位はリモートデスクトップとなっています。最近では、SIM入りのPCでグローバルIPアドレスが公開され、しかもリモートデスクトップが許可されており、事故につながっているという事例もでてきています。意図せず公開、許可されていないか、一度設定を確認してください。

なお、冒頭でもお話しましたが、当コンテンツは2024年11月7日のウェビナーがもとになっています。ぜひウェビナーの録画もご覧ください。

(録画視聴をご希望の方は本ページ下部の登録フォームからお願いします。)

関連製品・サービス

エンドポイントの可視性と制御を実現する革新的なセキュリティソリューション。デバイスの追跡、データ保護、リスク管理を統合。ファームウェアレベルの永続的な接続で、常時保護を提供。IT資産管理とセキュリティを強化。

セキュリティ サービス エッジ「Prisma® Access」

次世代クラウドデリバードSASEプラットフォーム。あらゆる場所のユーザー、アプリ、データを包括的に保護。高度な脅威防御、ゼロトラストアクセス、AIを活用した自動化を実現。

サイバーセキュリティのエキスパートであるGSX社が提供する緊急対応サービス。本サービスはサイバーセキュリティインシデントが発生した際に迅速かつ効果的な対応を提供するサービスです。企業がサイバー攻撃や情報漏洩などの緊急事態に直面した際に、専門的なサポートを約束します。

ウェビナー録画視聴

本ウェビナーは2024年11月7日にGSX社と共催した

「VPNでは防げない!?ランサムウェア攻撃の手口と防御の“新常識”」の録画となります。