ITDRとは

ITDRとは、Identity Threat Detection and Responseの略称で、「アイデンティティ脅威の検知と対応」と和訳されます。

アイデンティティ(Identity)とはいわゆるIDのことで、日常で使用する「アカウント」がまさにこのことです。このIDの管理、認証、権限付与などに関するセキュリティインシデントなどを未然に防ぐことを目的に、ID管理の状況を監視し、IDの利用、つまりIDとパスワードによるログイン処理などに伴う怪しい挙動などを検知し、検知した脅威に応じて、アラートやアカウント保護処理などを自動的に行う仕組み、これがITDRです。

EDR、XDRとの違い

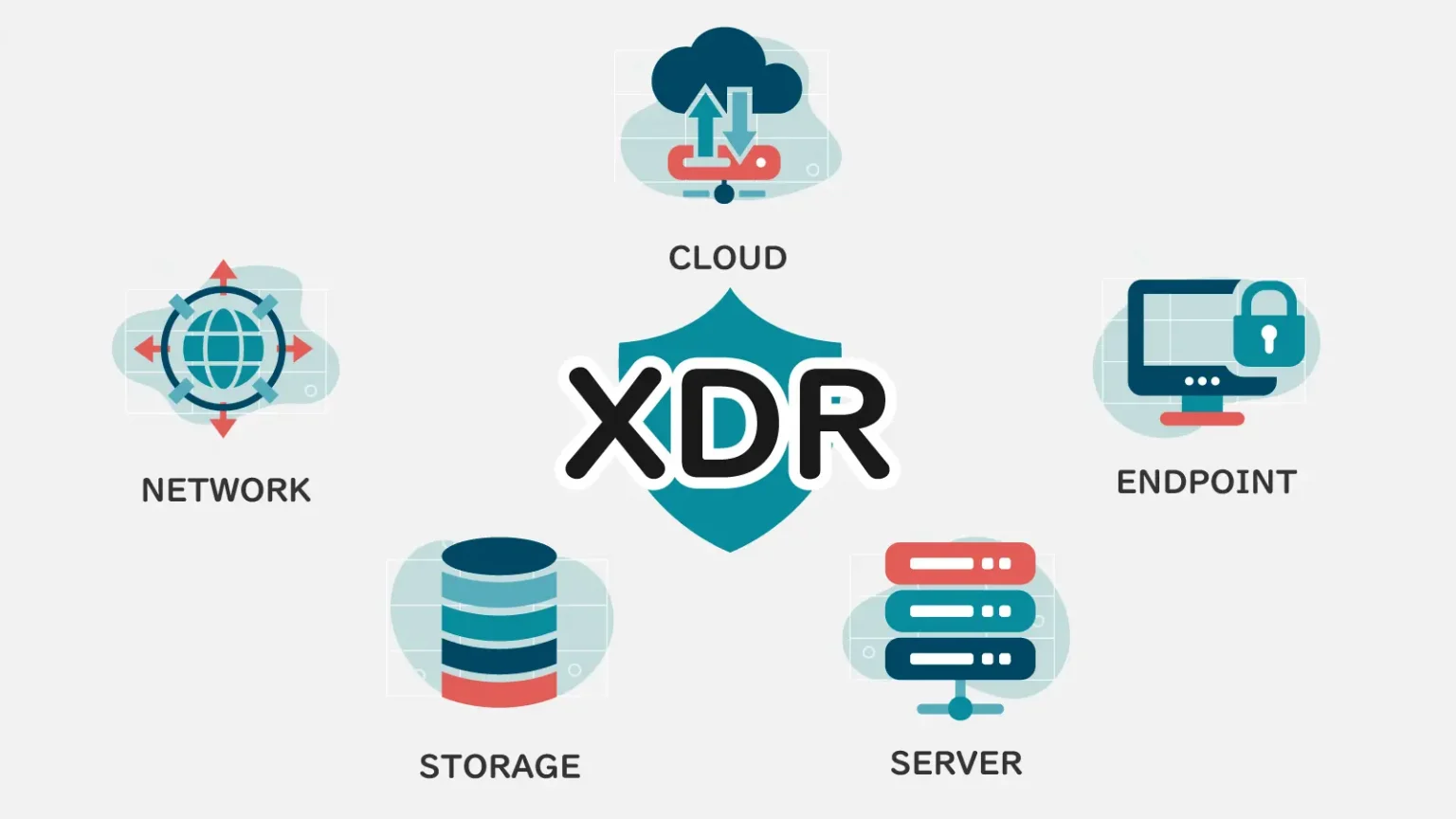

ITDRの“DR” は、EDRやXDRのそれと同じ意味(Detection and Responseの略)です。つまり、EDR・XDRと、ITDRの違いは、その対象物が何かという違いになります。

EDRはエンドポイント(Endpoint)、XDRはサーバ、メール、エンドポイント、ネットワークなどを含むクロスレイヤー(eXtended) 、ITDRはアイデンティティの脅威(Identity Threat)、つまり認証に関する脅威を対象にしているという違いです。

EDRやXDRについては、別記事にて解説しています。

EDRとは? EPPとの違いや仕組み・導入のポイントを解説 | セキュリティ事業 | 丸紅I-DIGIO

EDRとは、「Endpoint Detection and Response」の略です。サイバー攻撃によるマル

XDRとは? EDRとの違いやXDRの重要性を解説 | セキュリティ事業 | 丸紅I-DIGIO

XDRとは XDRのXは、Extended(拡張したもの)を意味しており 、Extended Detectio

ITDRが注目されている背景

ではなぜITDRが注目されているのでしょうか。ITDRが注目されている背景を解説します。

ネットワークを介したサービスの利用が普及し、認証情報が必須となった

現在、身の回りでは多くの“認証”が発生しています。たとえば、社内システムは社内だけでなく自宅やサテライトオフィスからインターネット経由で利用、クラウドサービスも場所を問わず使用されています。それらのシステムやサービスを利用する際には、必ずといってよいほどにIDやパスワードといった認証情報が必要となります。なぜなら、サービスを利用するのは本人であり、それらを利用する権限があることを証明するためです。

そのため、その認証が嘘偽りないか、認証情報をしっかりと監視し、問題が発生してもそれに対して適切に対処できれば、多くのセキュリティインシデントを未然に防ぎ、被害を最小限に抑えられるというのがITDRの根本的な考え方です。

単一のシステムでは認証管理できていても一元的に管理ができていない

たとえばマイクロソフト社のMicrosoft Entra ID (旧称 Azure Active Directory)の場合は、それ自体に高度な認証セキュリティ機能が備わっており、不審な挙動を検知し、対応することが可能です。またOktaにも同様の機能が備わっています。そのため、あらゆる認証情報の管理を、Microsoft Entra IDやOktaだけで実現しているような場合には、それらに備わった機能だけで対応できるかもしれません。

実際の運用はどうでしょうか。多くの企業ではクライアント端末(Windows端末)は自社オンプレミスのAD(Active Directory)で認証し、社内システムも同様。しかし、最近利用を始めたばかりのSaaS(たとえばオンラインストレージや経費精算システム、名刺管理サービス等)はOktaで認証するというのもよくあるケースです。

そのため、さまざまなアイデンティティ管理に対して、包括的・一元的に監視・対応ができる仕組みが必要となります。ITDRは、まさにそこを担う仕組みです。複数の認証基盤を同時に使わざるを得ない状況でも、ITDRによって包括的な監視や保護を可能にし、 安全に管理することが可能になります。

ITDRの主な機能

現在、ITDR機能を持ったソリューションはいくつかのベンダーからリリースされていますが、ITDRとして基本の機能である3点を解説します。

検知:IDの脅威検知

IDに関する脅威を検知、つまり認証に関するあらゆる脅威を検知する機能が1つめの基本機能です。

たとえば、攻撃者がIDを特定して、それに対するパスワードの総当たり攻撃や、リスト型の攻撃などがあります。ITDRはそうした攻撃パターンはもとより、その他多くの既知の不審な認証要求などのパターンを情報として蓄積しており、それらと照らし合わせることで、危険な兆候を検知します。

また、各ユーザーの認証パターンを学習することで、Aさんからの認証要求だが、通常のAさんの認証パターンと異なる場合(海外からの突然のアクセスがあったなど)、それを特異な(不審な)ものとして検知することができます。つまり、ユーザー単位での認証の動き・パターンを把握することで、特異な挙動を検知できるのがITDRの大きな特徴です。

保護:実際に攻撃者が脆弱性を使って攻撃した際に、MFAでブロッキング

認証の脅威からIDを保護する機能も大切な基本機能です。保護に関しては、ITDR製品ごとに多種多様な手法が用意されています。その中で最も一般的なものは、想定されるリスクを「低リスク」「中リスク」「高リスク」「クリティカルリスク」に分類し、その分類ごとに防御方法を設定するものです。

たとえば、クリティカルと評価されたものは完全にブロックし、中レベル・高レベルと評価されたものには、多要素認証(MFA)を実施するといったことを設定できます。

対策:検知した脅威を分析し、とるべき対策を把握

ITDRの「検知」「保護」機能によって、何らかの認証の脅威を検知し、検知された脅威に対しては、何らかの保護手法が発動されることで、セキュリティインシデントを未然に防ぎます。対処療法的な対応は、この「検知」と「保護」によって完結します。

さらに、ITDRの対応機能は、発生したセキュリティインシデントの評価に基づいて、同様のインシデントの発生を防止するための対策を提案します。たとえば、ITDRがサイバー攻撃に晒された特定のアカウントの「検知」と「保護」をトリガーとした場合、対策機能はその経験に基づいて、そのアカウントを継続して使用すべきかどうかを管理者に問います。

IDの棚卸しや、かなり大きな権限が付与されていながらも使用されていない、いわゆるシャドー管理者のアカウントなどについても洗い出しを実施し、リスクが想定されるアカウントの削除や停止などの対策を提案します。管理者はこの提案内容を確認し、必要な対策を実施することで、ID管理のセキュリティを向上させることができます。

ITDR導入のポイント

実際にITDRを導入する際には、注意すべきポイントが3つあります。以下、それぞれについて説明します。

守りたいID資産などに対応していること

第1にどのような認証インフラを保護する必要があるのか、どのようなID資産を保護したいのかを理解し、それらの問題に対応できる ITDR 製品を選択する必要があります。たとえばMicrosoft Entra IDだけを使っている、あるいはオンプレミスのAD(Active Directory)しか使っていない、という場合なら、それぞれに対応できるITDR製品で十分です。

しかし、Microsoft Entra IDも、オンプレミスのADも、かつOktaも使っている、というような複数のシステムやサービスを使う環境下であれば、それらすべてを一元的に管理できるITDR製品を選ばなくてはなりません。守りたいID資産に即したITDR製品を選ぶことが重要です。

閉域網のような環境下でも監視(検知)や保護ができること

第2に閉域網のようなクローズドネットワーク環境であっても、必要な監視(検知)と保護を提供できる製品でなければなりません。

ITDR製品の多くは、基本的にクラウド側に情報を持ち、そこにID管理や認証情報が蓄積され、評価されます。つまり、クラウドに接続された環境で動作するように設計されています。そのため、多くのITDR製品は、閉じたネットワーク環境では動作しない可能性があります。

また、かつては「閉域網神話」といわれる、閉域網でインターネットなどの外部ネットワークと接触しなければサイバー攻撃の心配はないという考え方がありました。そのため、ITDR製品が閉域網のようなクローズドネットワークで使われることはほとんどなく、そもそもクローズドネットワークはサイバー攻撃のリスクが低いという考えから、ITDR製品は不要と考える企業や組織も少なくありませんでした。

しかし、2022年には、ある医療機関がランサムウェアによるサイバー攻撃の被害に遭う事例がありました。この事例の事後調査にあたった第三者委員会は、報告書の中で「医療機関は閉域網だからセキュリティに問題はないといった誤った認識の中で、セキュリティに関する意識が薄れて緩慢になっていた」と指摘しています。

閉域網だからといってサイバー攻撃の心配はないということはなく、ITDRを含むセキュリティ対策が必要となっています。そのため、クローズドネットワークの環境下であっても、適切なID管理ができるITDR製品を導入することが重要です。

導入しやすさ

第3に、製品の導入が容易であることです。どのような認証情報を守りたいのかによって、ITDR製品の導入のしやすさは異なります。たとえば、独自の社内システムを構築しており、そこにあるAD(Active Directory)で認証を行っているような場合、大幅なシステム改修が必要になることもあります。そのため、ITDR製品を選定する段階で、導入の方法などについてしっかりと確認し、より導入しやすいITDR製品を選ぶことが重要なります。

ITDRソリューション「Silverfort」について

丸紅情報システムズが提供する「Silverfort」は、サイバー先進国といわれるイスラエルのIT企業であるSilverfort社の開発によるITDR製品です。ADアカウントの使用状況をAIが分析・可視化し、アイデンティティに関するセキュリティリスクを低減することができます。ユーザー単位の認証行動をAIで学習することで、異常な振る舞いの検知精度が高まります。

オフライン環境下でも

「Silverfort」の大きな特徴のひとつは、オフライン環境下(閉域網内やインターネットから隔離されたネットワーク環境)でもIDの保護ができるという点です。すでに触れた通り、独自の社内システムを構築している企業も多く、オンライン・オフライン問わずアイデンティティの監視・保護が実行できることは大きなメリットです。

サービスアカウントの検知

「Silverfort」では、ユーザーアカウントだけでなく、サービスアカウントについても、異常な振る舞いを検知し、必要な場合には保護を実施することができます。サービスアカウントはいったん作成してしまうと、その後管理されずに放置されがちです。そのようなサービスアカウントを「Silverfort」は独自技術で自動検知し、認証制御するので管理者の手間を最小化します。高度化するサイバー攻撃では、当該のサービスアカウントが狙われることも少なくありません。サービスアカウントも保護できるのは、「Silverfort」の大きな特徴のひとつです。

多要素認証(MFA)の提供事業者

「Silverfort」なら、リスクの程度に応じて多要素認証を新たに導入しようとなっても、「Silverfort」の機能で、それを実現することが可能です。一般的なITDR製品の場合、多要素認証の仕組みを適用しようとすると、他のシステム(Microsoft Entra IDやOktaなど)の多要素認証機能に依存することが多く、ITDR製品の機能の中でそこまで対応できるのは、「Silverfort」の大きな強みとなっています。

導入のハードルが低い

「Silverfort」は他のITDR製品と異なり、現在使用中の認証の仕組み(認証フロー)を変更することなく、簡単に導入が可能です。そのため、試してみたいと感じたら、簡単に本番環境へ導入・撤去を行うことができます。「Silverfort」はフェールオープン(障害時に既存の認証の仕組みを邪魔しない)思想でデザインされており、導入で懸念となるポイントを最小化することが可能です。