プロダクトセキュリティとは

まずはプロダクトセキュリティの基本概念と定義、共通の課題について解説します。

基本概念と定義

プロダクトセキュリティとは、製品の開発・製造から市場リリース・使用、そして最終的な廃棄に至るまでの製品ライフサイクル全体を通じて、確保すべきセキュリティ対策を指します。

多くの製品はインターネットに接続して使用されることを想定しています。そのため、サイバー攻撃、不正アクセス、データ漏洩などの脅威にさらされています。プロダクトセキュリティは、これらの製品を安全に利用できるよう、サイバー攻撃から保護し、万一のインシデント発生時に適切に対応するための措置や仕組みを実装することを意味します。

近年、IoTやスマートデバイスなどのコネクテッドデバイスの発展と普及に伴い、プロダクトセキュリティの重要性が急速に高まっています。

共通の課題

多くの製品はインターネット接続を前提とし、ファームウェアを使用しています。このファームウェアがサプライチェーンを通じて供給される際、そのコンポーネントや部品に脆弱性があると、それが製品全体のセキュリティに重大な影響を及ぼす可能性があります。

そのため、サプライチェーンから入ってくる部品の徹底的な検査が不可欠です。さらに、複数のサプライヤーが関与する場合、各サプライヤーから提供される部品の品質が製品全体のセキュリティを大きく左右する可能性があります。このことを踏まえ、供給される部品の適切な管理も重要な課題となっています。

製品のセキュリティ対応は、市場リリース後も継続的に必要です。定期的なバージョンアップや地域別のカスタマイズによるバリアントの発生に対し、並行した監視が求められます。製品開発時にブランチが派生した場合も、脆弱性のリスクがあるため適切な対応が不可欠です。

たとえば、自動車産業では国ごとに異なるモデルを提供するのが一般的です。30か国で販売される自動車は、30以上のバリアントが存在する可能性があります。これに伴いサプライヤーも増加し、新たなコンポーネントによる新しいセキュリティリスクも発生します。製品リリース後のソフトウェア更新時にも、新たな脆弱性のチェックが必要です。このようなソフトウェア開発ライフサイクル全体を通じて、多面的なリスク管理がプロダクトセキュリティの重要課題となります。

近年、日本企業のプロダクトセキュリティへの意識は高まっており、特に大企業を中心に取り組みが進んでいます。しかし、企業の成熟度によって取り組みのレベルには大きな差があるのが現状です。

プロダクトセキュリティにおいて重要な役割を果たすSBOM(Software Bill of Materials)の作成は広く普及しています。しかし、多くの企業ではSBOMの作成自体が目的化し、効果的な活用には至っていません。作成したSBOMを適切に脆弱性検出に使用していない、SBOM自体の精度が不十分で有効活用できていないなどのケースもみられます。なお、SBOMに関しては以下の記事で詳しく解説しています。

SBOMの本来の目的は、製品に使用されるすべてのソフトウェアコンポーネントと部品を明確にし、それらに含まれる脆弱性をリスト化した「ソフトウェアの部品表」を作成することです。これにより、脆弱性リスクの特定が容易になり、製品の構成要素や依存関係を明確にし、セキュリティリスク管理に必要な情報を提供します。 製品のソフトウェア脆弱性管理は、バージョンアップやバリアント、ブランチを含めると広範囲に及び、その管理は膨大な作業となります。手作業での管理は多大な労力を要しますが、※SBOMの活用により約30%の工数削減が可能だとされています。したがって、SBOMの効果的な活用は、成熟したプロダクトセキュリティ実現の不可欠な要素の一つといえます。

※経済産業省「ソフトウェア管理に向けたSBOM導入に関する手引」より

このように、近年プロダクトセキュリティへの意識は高まり、多くの企業がSBOMを作成するようになりました。しかし、SBOMを効果的に活用してセキュリティを確保するレベルまで成熟しているケースはまだ少なく、より高度なプロダクトセキュリティの実現や成熟したPSIRT(プロダクト・セキュリティ・インシデント・レスポンス・チーム)の運用が今後の課題となっています。なお、PSIRTに関しては以下の記事で詳しく解説しています。

PSIRTに関しては、インシデントの事前準備から対応、予防、コミュニケーションまで幅広い活動をカバーしています。これらの多様な業務を効率的に遂行し、さらにコンプライアンスや各種規制に沿った適切な運用ができることが、成熟したPSIRTの条件です。しかし、現在の日本ではこのレベルに達している企業は稀で、海外でも高度に成熟した企業は多くありません。ただし、自動車、医療、航空機など人命に関わる製品を扱う企業では、高い成熟度を持つケースが比較的多くみられます。 より成熟したプロダクトセキュリティを実現した成功事例をいくつか紹介します。

プロダクトセキュリティの事例 その1 自動車関連産業

プロダクトセキュリティの成熟度を効果的に高めるには、どのような取り組みが有効でしょうか。ここでは、自動車関連産業における事例を紹介します。

プロダクトセキュリティの課題・原因

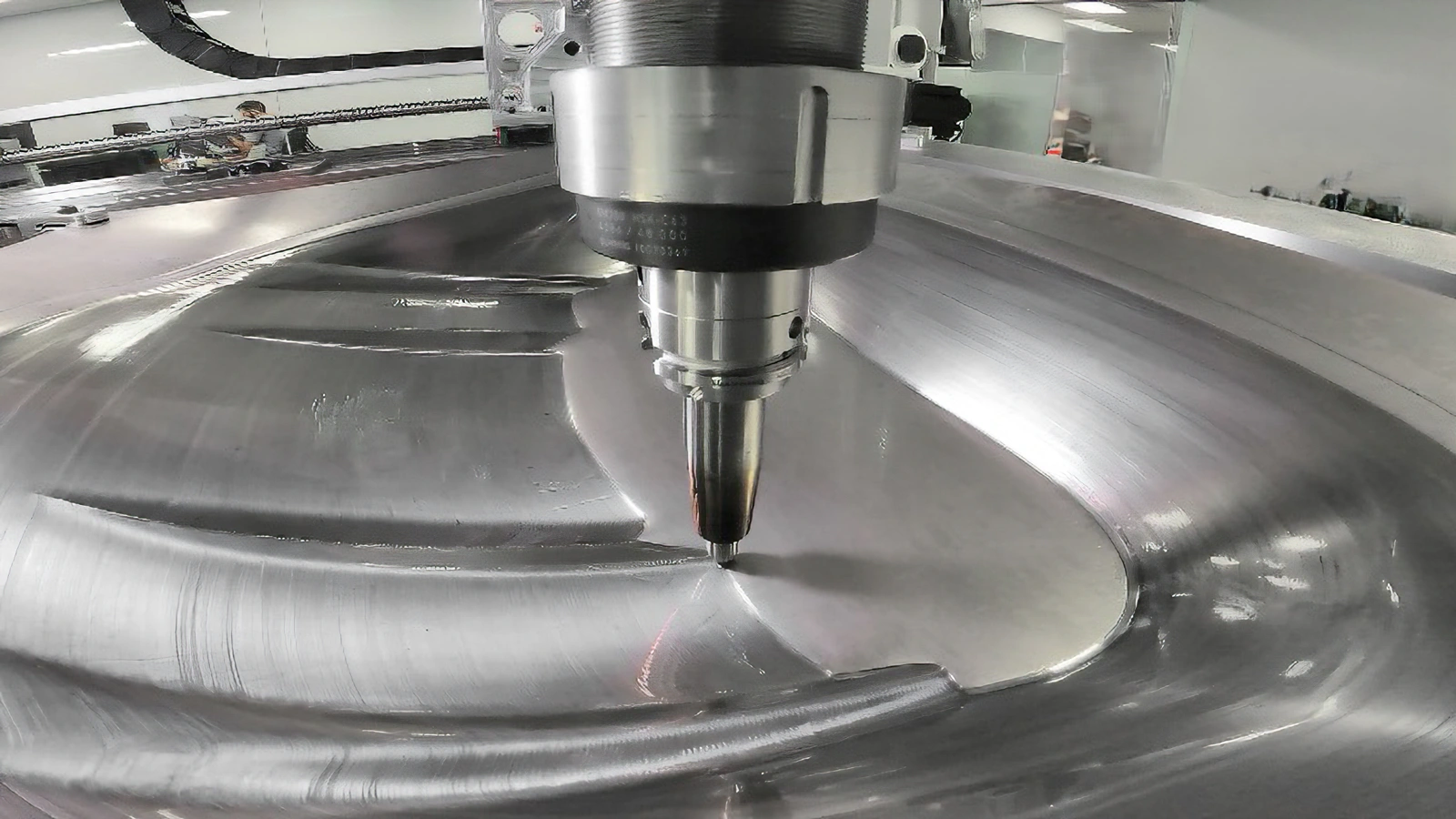

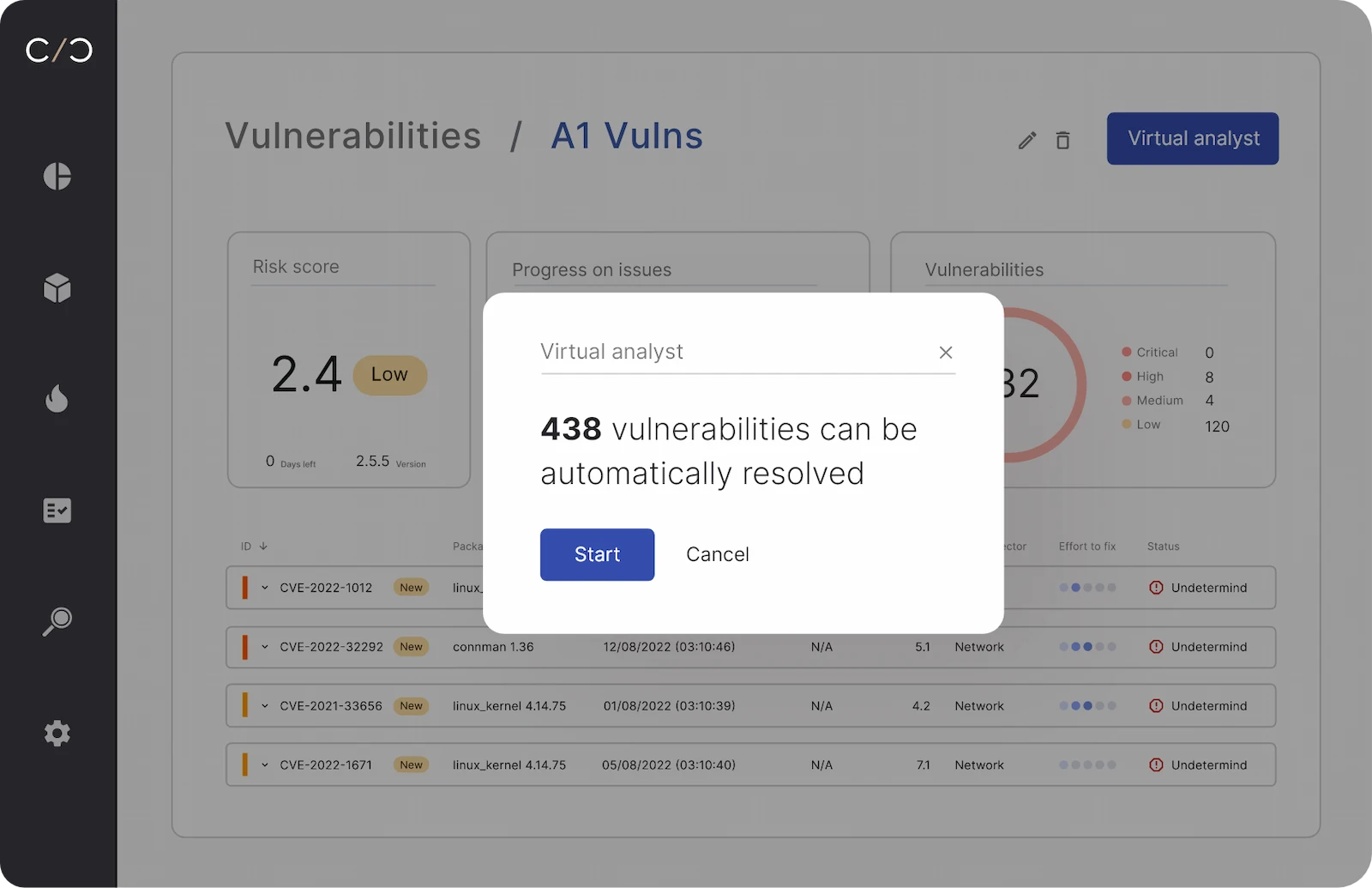

韓国に本社を置くA社は、車載機器の開発・製造を行っており、自動車のサイバーセキュリティに関する国際規制WP.29(World Forum for Harmonization of Vehicle Regulations)と自動車業界におけるサイバーセキュリティの国際規格ISO/SAE 21434への対応効率化が必要でした。車両のサイバーセキュリティを管理・監視するCSMS(Cyber Security Management System)のアクティビティ管理において、必要な様々な活動となるTARA、脆弱性診断、侵入テスト、ファジングなどのリスク分析や文書管理、レポート作成の多くを個別に管理し、場合によっては手作業で行っていたため、効率が非常に悪いという課題がありました。

プロダクトセキュリティの改善策

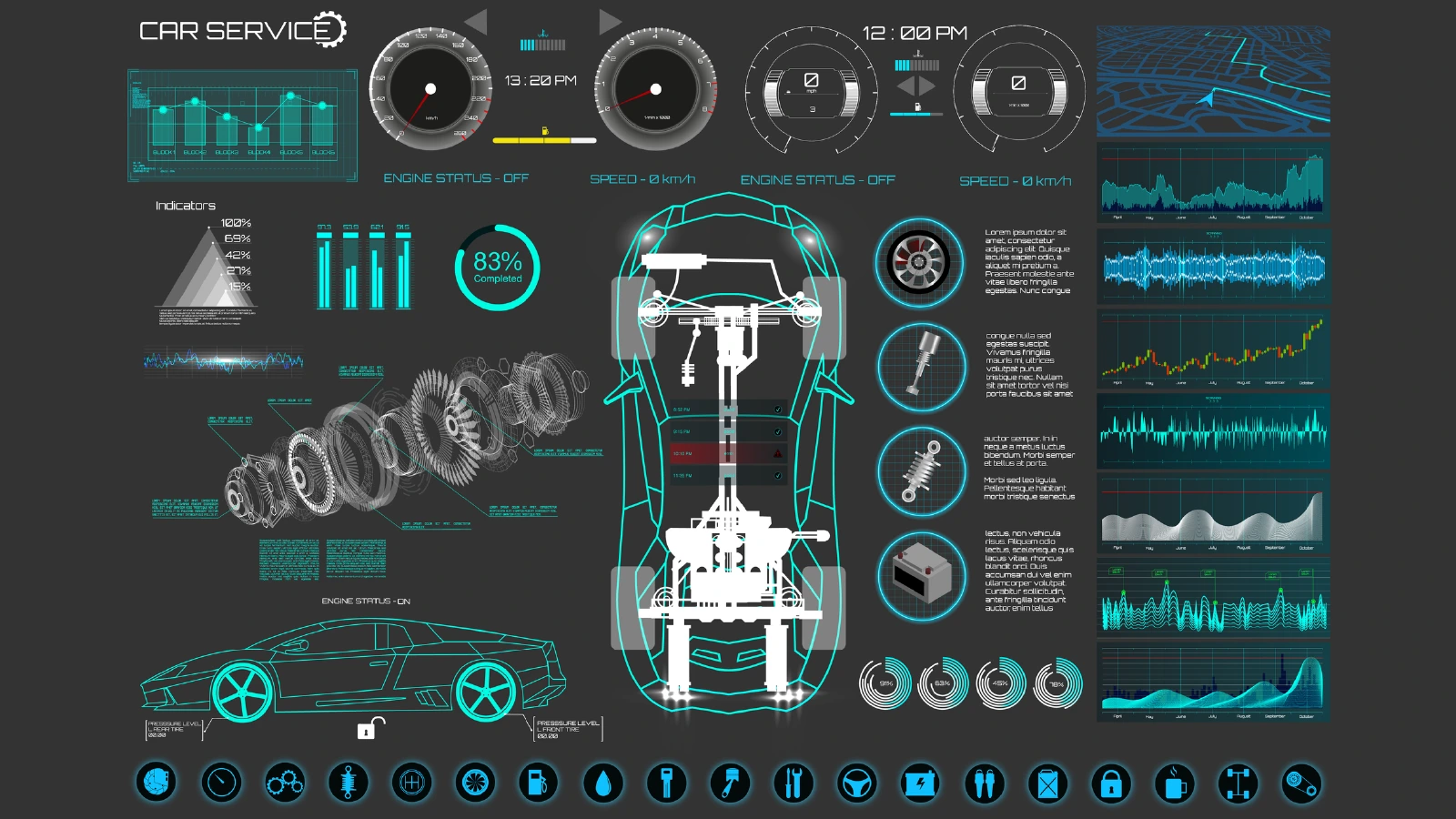

A社はCybellumを導入し、リスク分析やレポート生成をCybellumプラットフォームで一元管理し、多くの作業を自動化することで効率化に成功しました。従来数日を要していたリスク分析が、Cybellumの導入により極めて短時間で完了できるようになりました。ソフトウェアの複雑化に伴い、使用部品が1,000を超え、多様な製品やバージョン、バリアントの管理が必要となる中、高精度のSBOMが不可欠となり、Cybellumの導入が品質管理上も重要でした。

Cybellumは品質管理効率化のための「CSMSコックピット」ダッシュボードを開発し、リスク分析状況、型式認証準備状況、脅威モデリング状況、脆弱性の残存リスク管理などを一元管理できるようにしました。さらに、WP.29レポートの自動化などにより、作業負荷を軽減し、精度を向上させながら、プロダクトセキュリティの信頼性と効率性を高めました。

また、A社が既に使用していたCodebeamer(製品要件管理ALMツール)、Jira Server(プロジェクト管理ツール)、Jenkins(自動ビルド・CI用)などのエンジニアリング系システムとCybellumを連携・統合することで、プロダクトセキュリティプロセスをさらに効率化しました。

プロダクトセキュリティの事例 その2 医療機器分野

医療機器分野におけるプロダクトセキュリティの取り組みは、人命に直結する特性上、より高度な対策が求められます。ここでは、医療機器分野の事例を紹介します。

プロダクトセキュリティの課題・原因

アメリカに本社を置く大手医療系グローバル企業B社は、世界中に8万人以上の従業員と10社以上の関連会社を持ち、医療機器、バイオテクノロジー、ライフサイエンスなど多様な事業を展開しています。プロダクトセキュリティへの取り組みはグローバルな対応が必須であり、多数の関連会社があることから、企業横断的なセキュリティプラットフォームとしてCybellumの導入を決定しました。

プロダクトセキュリティの改善策

Cybellumの導入により、B社は関連会社を含む複数企業のプロダクトセキュリティ活動を一元化し、プロジェクト全体のSBOM生成プロセスや脆弱性の状況やリスクステータスの管理を可視化して経営層がガバナンスを強化し、複数の会社や組織にまたがって作業を効率化することに成功しました。さらに、インシデント対応や影響範囲分析にもCybellumを活用しています。

800製品以上のSBOM生成を数か月で完了させ、多様なビルドシステムとCybellumを連携させ、DevSecOpsを自動化するなど、大幅な効率化を実現しました。

特に米国では、FDAのサイバーセキュリティガイダンスへの準拠が求められ、その詳細で複雑な要件に適合させるには膨大な時間とリソースが必要です。Cybellumは、これまで可視化できていなかった製品のセキュリティリスクを可視化・追跡する仕組みの構築や、従来自動化されていなかったプロセスの自動化にも効果を発揮しています。

プロダクトセキュリティの事例 その3 汎用SBOM生成ツールを使用している例

続いては、プロダクトセキュリティを考慮していない汎用SBOM生成ツールを使用しているユーザーの事例です。

プロダクトセキュリティの課題・原因

日本の大手メーカーC社は、数年前から汎用SBOM生成ツールを使用していました。しかし、このツールはSBOM生成が可能でしたが、脆弱性の管理・監視機能が弱く、精度も不十分でした。 医療機器、自動車、政府調達、重要インフラなどの業界でSBOM提出が要求され、多くの業界で事実上の必須条件となりました。この状況下で、多くの企業がSBOM作成の必要性に迫られ、一部の企業ではプロダクトセキュリティを十分考慮せず、場当たり的に汎用SBOM生成ツールを導入しました。つまり、SBOM作成自体が目的化し、精度や活用が軽視されるケースが少なくありませんでした。

プロダクトセキュリティの改善策

欧米を中心にプロダクトセキュリティの重要性が高まる中、「SBOMを作るだけ」では不十分になってきました。そのため、汎用SBOM生成ツールからソフトウェア脆弱性管理プラットフォームへの移行が進み、C社もCybellumを導入してプロダクトセキュリティの改善に着手しました。

一部の汎用SBOM生成ツールやソースコードを解析するOSSライセンス検出ツールは、脆弱性検知のみを行うため、製品リリース後の継続監視や脆弱性の影響範囲の特定が不十分でした。また、複数の製品や部品にまたがってリスクの影響範囲特定を行うことが難しく、製品数やリリースが増えるたびにSCA解析を実施する必要もありました。さらに、製品やリリースにまたがったインシデントの管理を行うことができないというデメリットもありました。SCAでソースコードから検出したSBOMは、モジュールやファイルを列挙するため大量のエントリによるノイズが生成され、そこから検知された脆弱性は5割が誤検知でした。

SBOMを本来の用途であるリスク監視に使用するためにこの誤検知を訂正する必要があり、汎用ツールやライセンス検出ツールを訂正する労力とその非効率さを改善するためにCybellumを採用しました。

Cybellumは脆弱性管理プラットフォームとして、これらの問題を解決する機能を豊富に備えており、本格的なプロダクトセキュリティ体制の構築に期待が寄せられています。

プロダクトセキュリティに有効なソリューションサービス

以前はSBOMを作成して提出するだけで十分でしたが、現在ではそのレベルでは不十分になっています。より成熟したプロダクトセキュリティへの取り組みが不可欠となっています。

Cybellumは、成熟したプロダクトセキュリティを実現するための重要なツールです。製品やソフトウェアに含まれるコンポーネントを自動で解析し、正確なSBOMを生成することで業務効率を向上させます。高精度の脆弱性検知機能により、製品ライフサイクル全体にわたる効率的なセキュリティ管理を可能にします。さらに、WP.29などのサイバーセキュリティガイドラインに準拠したレポートの自動生成機能も備えており、プロダクトセキュリティの運用効率化、規制遵守、脆弱性管理を包括的にサポートします。

成熟したプロダクトセキュリティの実践をお考えの場合、脆弱性管理プラットフォームCybellumの導入をぜひご検討ください。

Cybellum お役立ち資料

Cybellumのカタログやホワイトペーパーをダウンロードいただけます。