先ごろ、警察庁が発表した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」では、ランサムウェア被害が高い水準で推移している状況が報告された。その報告によれば、ランサムウェア被害の感染経路としては、「テレワーク等に利用される機器等のぜい弱性や強度の弱い認証情報等を利用して侵入したと考えられるもの」が約82%を占めることが明らかにされている。

そうした背景もあり、昨今、ID保護に注目する企業が増えている。以前からITDR(Identity Threat Detection and Response)の必要性はいわれていたが、ここへきて、前述の警察庁の発表にあるような、管理が不十分な認証情報などを悪用されるインシデントが高い割合を占めるようになったことで、企業等における危機感が高まったといえる。

しかし、ID保護の重要性を認識しながらも、その一方で、どのような取り組みをするべきなのかがわからず、迅速な対応を実施できていない企業も少なくないようだ。

そこで本稿では、ID保護の必要性が高まっている背景や、円滑なID保護対策のための課題と、その対策・施策の方向性などについて、丸紅情報システムズ株式会社 IT基盤ソリューション事業本部 事業推進部 営業企画一課 スペシャリスト 小林 淳と、同営業企画一課 船津 侑衣夏に話を聞いた。

今、ID保護の必要性が高まっている背景とは

——昨今、ITDRが注目を集めるなど、ID保護についての機運が高まっています。どのような理由・背景があるのでしょうか。

小林 先ごろ、警察庁が発表したレポートによると、ここ数年はランサムウェア攻撃の被害がずっと高止まりしている傾向にあることが指摘されています。そして今後も増加していくことが危惧されています。

さらに、そのランサムウェア被害の詳細について確認してみると、実はウイルス対策ソフトはもちろん、EDRなども含む一定のセキュリティ対策製品を導入しているにもかかわらず、ランサムウェアを検知できずに、結果として被害に遭ってしまったという事例がかなり多くて、80%を超えています。

サイバー攻撃をしかけてくるようなハッカーの多くは、セキュリティ製品についても実際に使いながら、どうすればそのセキュリティ製品に検知されずに侵入を果たすかを常に研究しているといわれています。ですから、セキュリティ製品を導入しているから、わが社は安心だ、ということにはなりません。

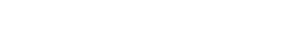

さらに、このランサムウェアを検知できないという状況の背景にある大きな要因のひとつとして注目されているのが、IDを盗まれるということです。ハッカーは、侵入後にあらゆる手段でIDを盗み取ることでシステムを掌握する、という実態があります。

船津 IDにもいろいろな種類がありますが、こうした手口の場合に特に狙われるのが特権IDといわれるものです。これは主に管理者がもつIDで、高い権限を持つために、万が一悪用されてしまうと、一気に大きな被害につながってしまいます。

2. ID保護の推進を盛り込むセキュリティガイドラインが増加傾向

——IDが盗まれることによるサイバーリスクを回避するために、業界のセキュリティガイドラインなどで、ID保護の強化を推進する動きが加速しているようですね。

小林 たとえば、自動車産業界でいえば、日本の自動車生産企業を会員とする業界団体である一般社団法人日本自動車工業会(自工会)と、自動車の部品やその材料などを生産・販売する企業を会員とする業界団体である一般社団法人日本自動車部品工業会(部工会)が共同で作成・発行している「自工会/部工会・サイバーセキュリティガイドライン」の最新版において、外部からリモートアクセスされる環境がある場合は、ID管理にきちんと取り組むことが明記されました。

具体的には、定期的にIDの棚卸しを実施して不要なIDを削除すべきであることや、インターネットから利用できるシステムへのアクセスには、多要素認証を実装すべきことなどが明記されています。

その他、医療業界や金融業界でも、こうしたID管理や多要素認証導入について盛り込まれるようになっています。医療業界であれば、「医療情報システムの安全管理に関するガイドライン」というものがあり、ID管理の厳格化や、多要素認証の導入を推進していますし、金融業界では、たとえばクレジットカード業界のセキュリティ基準としてのPCI DSSなどで、同様の動きが加速しています。

今日では、業種・業態、さらには企業規模などにかかわらず、ID保護の重要性が高まっていることは間違いありません。

3. ID保護対策を円滑に進める上での課題

——かなり重要性が高まっているID保護ですが、企業などが実際に取り組む上で、注意ポイントなどがあれば、お教えください。

小林 多くの企業で、Active Directoryを使ったID管理を行っていると思います。ところが、そのID環境の中で、個々のアカウントについての利用状況などをきちんと管理できていないことが多いようです。

また、社内でどういった認証通信が行われているのか、どんな認証プロトコルが使われているのか、といったことが把握されていないという企業も少なくありません。

昨今の状況に鑑みて、ID管理、ID保護を強化しなければならない、厳格化が求められているとわかっていても、現在の実態を把握できておらず、またどういう手順で、どんなことに取り組むべきなのかも、まったくわかっていないという企業もあるほどです。

船津 Active Directoryを管理されている方は、他部署から要請があると、わりと簡単にアカウントを作って発行してしまいます。要請に応じて新しい派遣社員用のアカウントを作ったり、ある部署で新しいシステムを入れるので、その納入業者の担当が使えるアカウントを発行したりするといったことが日常的に行われます。しかしその後、その派遣社員が辞めているのにもかかわらず、アカウントが残り続ける。あるいは新しいシステムの導入作業は終わっているのに、アカウントは削除されないまま、ということが往々にしてあります。使われないままのアカウントが蓄積されていくことで、そうしたアカウントが攻撃者に狙われるようになってしまいます。

先ほど少し触れましたが、IDは主に3種類あって、一般的な従業員などシステムを利用するために使用するアカウントが一般アカウントです。権限はそれほど大きくはありません。これに対して、システム管理者などのアカウントは権限が高く、そのIDは特権アカウントと呼ばれます。さらに、人が使うのではなく、システム間連携などに際して使用されるサービスアカウントがあります。特権アカウントとサービスアカウントは、特に厳格な管理が求められます。万が一盗まれると、システムを掌握させてしまうリスクがあるからです。

4. 円滑なID保護のための施策の方向性

——ID保護に関する施策を実施する際の手順や、各手順における注意点などをお教えください。

小林 実施手順は4段階です。1番目がアカウント(ID)の利用状況の把握です。2番目が認証通信の可視化で、3番目がアカウント(ID)ごとのリスクレベルの分析です。そして4番目がID攻撃の検知と防御の実装ということになります。

1番目はアカウント(ID)の利用状況の把握です。意外にこれができていない企業は多く、特権アカウントやサービスアカウントがどのくらい存在しているのか、また実際に使われているものがどれで、逆に使われていないのはどれなのかを、きちんと棚卸しすることが非常に大切です。

2番目が認証通信の実態を可視化するというステップです。1番目のアカウント(ID)の把握同様、この認証通信の実態もきちんと把握できていない企業が少なくありません。Active Directoryで出力されるログではわかりづらく保存期間も短い、またインシデントが発生するなどのトラブルの際に、それにかかわる認証通信の状況を調べることが難しいという担当者の声をよく聞きます。このステップでは、何時何分に、どの端末から、どこに対して、どのアカウントを使用して、何の認証プロトコルを使って、認証に成功したのか失敗したのか、脆弱な認証通信が存在しないかといった実態をきちんと可視化する必要があります。

3番目のリスクレベルの分析については、アカウントの利用状況と認証通信の可視化から得られる情報からアカウント(ID)毎に該当するリスクを紐付けて総合的なリスクレベルを判定します。これにより、リスクレベルの高いアカウントから対処していけるようになります。

そして最後の4番目のステップとして、ID攻撃の検知と防御の実装ということになります。そもそも、ID攻撃自体は正規の認証を突破しようとしてくるものなので、検知することが難しいという側面があります。そのため、多要素認証を実装していくことが重要な対策となります。

船津 ただし、多要素認証(MFA)を実装すれば、それで100%防御できるというものでもありません。より万全を期すためには、ID攻撃を検知できるセキュリティ製品の導入なども必要になります。たとえば最近では、「MFA爆撃」または「プッシュ爆撃」「MFA疲労」とも呼ばれる、多要素認証を突破するための攻撃手法を使って侵入を果たすようなケースも出てきているので注意が必要です。

5. Silverfortの優位性

——丸紅情報システムズが扱っている「Silverfort」が、ID保護対策に極めて有効だとのことですが、どのような製品で、どのような特徴・優位性があるのか、ご教示ください。

小林 「Silverfort」は、中東のシリコンバレーとも称されるイスラエルのSilverfort社が開発したITDR製品です。

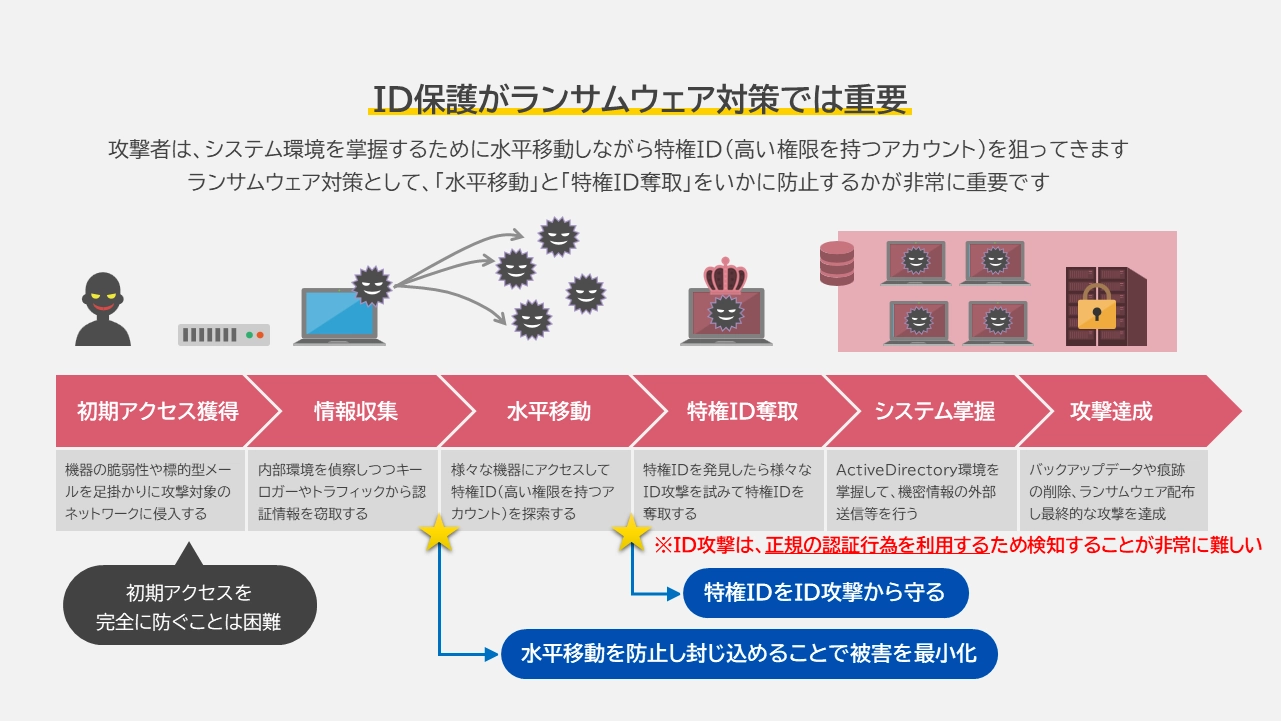

まずアカウント(ID)の利用状況の把握というステップにおいて、「Silverfort」はActive Directoryなどからアカウント(ID)情報や、アカウント(ID)ごとの権限に関する情報などを自動で収集します。また「Silverfort」であれば、特権IDの中のいくつかの種類も峻別して抽出しますし、Entra ID側の隠れた管理者権限をもつシャドー管理者も自動抽出することが可能です。さらに、多くの競合製品がサービスアカウントについては自動抽出ができないのですが、「Silverfort」はサービスアカウントも自動で抽出できるのが大きな優位性のひとつといえます。

次の認証通信の状況把握(実態の可視化)のステップでは、Active Directory、Entra IDから認証ログを自動収集して解析し、認証通信の詳細をわかりやすい表示形式で可視化することが可能です。絞り込むための各種フィルターも用意されており、簡単にログを抽出することができるのも優位性のひとつといえます。またアカウントごとの認証履歴を追跡することができるので、万が一トラブルが発生した場合に、強力な追跡調査が可能になります。

3番目のステップであるアカウントのリスクレベルの分析についても、実観測されたサイバー攻撃の戦術や手法をまとめたMITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)を脅威指標としているので、サイバー攻撃の実態に即したリスク分析が可能になっています。また、「Silverfort」は、AIによって利用者(導入企業)の認証環境などを学習して、その情報を基にリスク分析をより高い精度に昇華していきます。さらに、たとえば他社製のEDRなどを利用している場合、そのEDR製品によっては、情報を連携して、「Silverfort」がアカウントのリスクレベルに反映させるということも可能になっています。

最後のID攻撃の検知と防御の実装ということに関しては、利用者(導入企業)の認証環境を常に学習していることから既知のID攻撃だけでなく予兆(不審な認証行為)まで検知することが可能です。そして、「Silverfort」がエージェントレス・プロキシーレスで導入可能であるという点が、大きな優位性になると自負しています。

多要素認証を実装する場合、既存システムや認証フローの変更、アプリケーションの改修などが必要で大きな労力が必要になりますが、Silverfortにそのような手間はありません。軽量で低負荷なアダプターをActive Directoryに導入するだけで、さまざまなデバイス、サーバー、またアプリケーションに多要素認証や認証制御を実装することができます。多要素認証は、アカウントのリスクレベルに応じて適用されるリスクベース認証にも対応しており、トークンとしてソフトウェア/物理トークンの他にブラウザ拡張機能やデスクトップアプリケーションをサポートしています。認証制御は、指定した条件(時間、認証元、認証先、アカウント、プロトコル等)でのみ認証を許可するといったことができるため、サービスアカウントの不正利用を防ぐこともできます。

船津 また、「Silverfort」にご興味を持っていただくお客様が高く評価してくださるのが、クラウド環境だけでなく、オンプレミス環境も、「Silverfort」であれば守れるという点です。医療業界などでは、インターネットにはつながっていないけれど、システムにアクセスする際に多要素認証をかけたいというニーズがあります。そうした閉鎖環境でも多要素認証を実装できる製品は決して多くはないので、その点も「Silverfort」の優位性だといえると思っています。

冒頭でも取り上げたように、ランサムウェア被害が高止まりしている昨今の状況と、その攻撃手法としてIDが狙われることが増えていることに鑑みれば、ID保護施策の導入は企業にとって優先度の高い対策といえよう。そして、より円滑に、より万全に近い対策をワンプロダクトで実現しようと思えば、「Silverfort」が極めて有効であることも明らかだ。

ID脅威に対する強固な対策を実施したいとお考えなら、ぜひ「Silverfort」の導入を検討されることをお勧めしたい。